On estime que d'ici 2020, ce sont plus de 50 000 Go de données qui

transiteront entre nos machines chaque seconde. Ces échanges massifs se

font en partie via des réseaux sans fil, les plus répandus étant

essentiellement les réseaux 3G/4G, le Bluetooth et le Wi-Fi. Mais

d'autres réseaux moins connus sont utilisés tous les jours dans nos

objets connectés et dans nos villes !

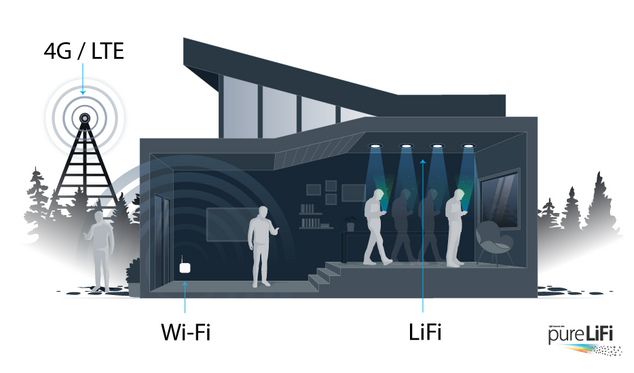

Nous connaissons tous les principaux réseaux non-câblés qui font partie

de notre quotidien, en téléphonie mobile avec la 3G/4G ou avec celui qui

s'est imposé comme le standard domestique, le Wi-Fi.

Ces réseaux traditionnels ont en commun un protocole de communication

d'une grande complexité qui permet un débit de données très élevé. Avec

jusqu'à 700 Mbits de débit par seconde, ils permettent de regarder des

vidéos en 4K et d'échanger de gros fichiers au quotidien. Mais cela

implique également une importante consommation énergétique : la

connectivité sans fil représente environ 40% de la consommation

énergétique de nos téléphones.

Ces technologies évoluent et s'adaptent à nos besoins au fil des années,

et nous permettent d'échanger toujours plus de données, toujours plus

vite, tout en contrôlant notre consommation.

Les nouveaux réseaux dédiés à la ville connectée

Parallèlement, on assiste à l'émergence des villes connectés au sein

desquelles de plus en plus d'objets du quotidien doivent être également

capable de communiquer entre eux. Les applications telles que les

compteurs intelligents, le contrôle et la gestion des parkings, de

l'éclairage ou encore du trafic routier se généralisent.

Les quantités mesurées ou contrôlées dans ces applications, comme les

conditions météorologiques, les niveaux d'humidité du sol ou les

lampadaires, montrent toutes de très lentes fluctuations sur une période

prolongée. Pour connecter ces objets il suffit, dans la majorité des

cas, d'un débit de données extrêmement faible avec des échanges très peu

fréquents.

Le pavé clair est un détecteur de places de

stationnement installé aux abords du port d'Amsterdam. Il transmet un

message lorsqu'une place se libère et permet de mieux gérer les flux de

véhicules.

Le pavé clair est un détecteur de places de

stationnement installé aux abords du port d'Amsterdam. Il transmet un

message lorsqu'une place se libère et permet de mieux gérer les flux de

véhicules.

L'un des principaux challenges consiste également à augmenter la durée

de vie des batteries de ses capteurs afin de réduire les coûts de

maintenance et de remplacement.

D'après

une étude de la firme Gartner datée de 2017,

ce sont plus de 20,4 milliards « d'objets » qui seront connectés en

2020. Cet engouement soulève de nouveaux besoins en matière de

connectivité. Or, les réseaux grand public sont mal adaptés aux objets

car trop gourmands en énergie et trop coûteux.

C'est un petit peu comme de payer un abonnement 4G illimité au prix fort

alors que vous ne souhaitez envoyer que 10 SMS par mois.

N'existerait-il pas un forfait plus adapté ?

L'émergence des LPWANs

Supporter un très grand nombre de connexions à faible débit avec une

consommation énergétique minimale, le tout pour des coûts

d'implémentation et de de gestion réduits : voici le tour de force à

accomplir pour supporter l'expansion de l'

Internet Of Things.

La demande est si forte que de nombreux industriels se sont engouffrés

dans la brèche tentant d'imposer un nouveau standard. C'est l'avènement

des LPWAN,

Low Power Wide Area Network (réseaux sans-fil à

faible consommation énergétique). Ils sont constitués de différents

routeurs qui collectent les messages des capteurs environnants et qui

retransmettent les informations sur internet afin d'y accéder sur son

mobile où un ordinateur.

Ils permettent l'échange de données simples telle que l'état d'un

interrupteur, la position géographique d'un objet, le taux d'humidité

d'un entrepôt ou le déclenchement d'une alerte.

Voici les principales caractéristiques et attentes d'un réseau LPWAN :

| Caractéristique |

Réseau LPWN |

| Débit |

Faible : une centaine d'octets de données par jour |

| Fiabilité de la transmission |

Moyenne : les données sont rarement critiques et certaines pertes de données restent acceptables |

| Consommation énergétique |

Bonne : 10 ans de batterie avec seulement 4 piles classiques. |

| Coût et souscription au réseau |

Bons : gratuit ou quelques centimes par objet et par mois |

| Portée |

Bonne : 30 km en milieu rural, 5 km en ville |

Le sujet de la législation autour des fréquences radio

Une autre particularité de ces réseaux est l'utilisation d'une bande de fréquence libre d'exploitation.

En effet, l'utilisation des différentes fréquences radio est encadrée

par des organismes nationaux et internationaux afin que tous les

systèmes sans fils puissent cohabiter sans subir de perturbations.

Il est possible d'acheter certaines plages de fréquence pour être assuré

d'être l'unique utilisateur au niveau national ou international. Ce

sont donc plusieurs millions d'euros qui sont dépensés chaque année par

les opérateurs téléphoniques dits classiques (Orange, SFR, Free...) afin

d'assurer à leurs utilisateurs qu'un client d'une entreprise

concurrente ne perturbera pas sa communication.

Il existe deux bandes de fréquence définies comme libres d'utilisation,

appelées ISM (Industrie, Science et Médicale) : 868 MHz et 2.4 GHz -

fréquence dans laquelle opèrent le Bluetooth et le Wi-Fi.

Dans ce contexte, deux réseaux tendent à s'imposer dans la guerre des

LPWANs. Ils utilisent la fréquence ISM 868 MHz, qui permet d'obtenir une

portée supérieure comparée à 2.4 GHz.

Il s'agit de SigFox et LoRa, qui reposent tout deux sur des technologies d'initiative française.

Sigfox

Créée en 2009 dans la commune de Labège, cette société est l'une des

premières mondiales à avoir flairé le besoin grandissant d'un réseau bas

débit. L'idée était simple : créer un réseau national d'antennes

optimisées pour couvrir une zone de 10 à 50 km, quitte à sacrifier la

vitesse de transfert de données. Le nombre d'antennes à installer s'en

trouve ainsi ainsi drastiquement réduit. Les investisseurs n'ont pas

tardé à s'intéresser au projet et ont permis à Sigfox de couvrir 92% de

l'Hexagone dès 2014 avec seulement 1 000 antennes (contre 11 121 pour la

couverture 4G de Bouygues Telecom, par exemple).

Ils sont aujourd'hui présents sur les 4 continents, dans plus de 45

pays et couvrent 3,8 millions de kilomètres carré, soit la superficie de

l'Inde.

Le réseau Sigfox, de par sa simplicité de déploiement (bande de

fréquence libre et grande portée), peut s'étendre extrêmement rapidement

et tente peu à peu de recouvrir le globe. La firme participe

d'ailleurs à un programme de lancement de nano-satellites afin d'obtenir

une couverture mondiale. Les premiers lancements sont prévus l'an

prochain.

Coûts

Pour environ 2 euros par an, il est possible d'enregistrer un objet sur le réseau et de récupérer ses données à distance.

Grâce à cette souscription il est possible d'envoyer maximum 140

messages de maximum 8 octets par jour. Suffisant pour relever une

température, un taux d'humidité ou encore les coordonnées GPS d'un

objet.

Technologie

Sigfox utilise pour communiquer une technologie appelée

Ultra Narrow band.

Chaque message est transmis en utilisant une bande de fréquence très

étroite (100 Hz) ce qui permet d'augmenter la qualité du signal et sa

portée.

Le message est transmis en utilisant une modulation appelée DBPSK, une

variante d'une technique appelée PSK. Cette modulation assez simple à

implémenter et permet d'une part de réduire le coût des récepteurs et

d'autre part de faire cohabiter un maximum de terminaux sur le réseau.

LoRa

Contrairement à Sigfox, LoRa n'est pas le nom d'une entreprise. Il

s'agit d'un protocole de communication sans fil, crée par une société

grenobloise, Cycleo SAS puis racheté par l'américain Semtech.

Cette

technologie s'avère excellente pour transmettre des messages sur de très

longues distances, le tout pour très peu d'énergie. Un candidat idéal pour le marché des capteurs et objets connectés.

A la différence de Sigfox, vous aurez besoin de déployer vous-même un

modem pour assurer la connexion des appareils environnants. Ils couvrent

une zone d'environ 5 à 15 km dans laquelle tous les appareils utilisant

la technologie LoRa pourront échanger des informations.

Coûts

LoRa est gratuit d'utilisation : il suffit d'acheter un modem et des capteurs compatibles.

Cela le rend particulièrement intéressant à l'échelle d'une ville. Avec

seulement quelques modems, la ville de Dublin arrive à collecter les

informations de différents capteurs d'inondation LoRa et peut prendre

des mesures rapidement avant tout incident.

Il existe également une communauté, nommée

The Things Network et basée à Amsterdam, qui permet aux passionnées ou entreprises possédant un modem LoRa de le partager avec les autres.

Le

réseau compte aujourd'hui 40 000 membres dans 60 pays et offre donc une

couverture LoRa dans différents endroits à travers le monde.

Technologie

Le protocole LoRa repose sur une technique appelée CSS (

Chirp Spread Spectrum modulation).

Ce procédé étale le message sur une bande de fréquence défini, ce qui

rend la communication extrêmement résistante aux interférences et permet

d'améliorer drastiquement la portée.

Cela permet également de fonctionner avec très peu d'énergie pour un coût de fabrication très réduit.

Les signaux LoRa d'un ballon d'air chaud embarquant des capteurs de

pression et de température, ont été reçus à plus de 700 km de distance

en août dernier, le tout fonctionnant avec 40 fois moins d'énergie qu'un

smartphone.

En comparaison avec Sigfox, le débit offert est supérieur et le nombre de messages par jour est ici théoriquement illimité.

LoRa ou Sigfox : quel réseau pour connecter les objets entre eux ?

LoRa et Sigfox répondent tous deux parfaitement aux besoins du futur «

internet des objets » en matière de communications longue portée, basse

consommation et à faible débit de données. Cependant, ils diffèrent en

plusieurs points qui ont un impact sur le choix de la technologie à

choisir en fonction de son application.

Pour un agriculteur qui souhaite implanter des capteurs dans un champ

pour connaitre l'état de santé de ses plantations et les besoins

d'irrigation, il lui est préférable d'utiliser le réseau LoRa. Il

déploie son propre modem et peut consulter les données amassées par les

capteurs depuis un ordinateur sans payer d'abonnement annuel par

capteur.

Pour une compagnie de déchets qui souhaite installer des capteurs de

remplissage sur des bennes à ordures réparties sur différentes communes,

il est peut-être préférable de souscrire à un abonnement Sigfox. Cela

évite d'avoir à installer des modems LoRa pour garantir la couverture.

Il suffit d'acheter les capteurs adéquats et Sigfox s'occupe de

transférer les données via ses antennes réseaux jusqu'au PC du centre de

collecte des déchets.

Quoi qu'il en soit, devant le succès de ces compagnies, les opérateurs

téléphonique classiques cherchent à se tailler une part dans le marché

de l'

IoT. Ainsi, Orange a lancé son propre réseau LoRa fonctionnant sur leurs antennes.

L'organisme créateur des standards téléphoniques (2G, 3G, 4G), quant à

lui, vient de publier une nouvelle technologie appelée NB-IoT, destinée

uniquement à connecter les objets à internet.

REF.: